L’implementazione della cyber security non riguarda unicamente la definizione e configurazione di soluzioni tecnologiche, ma può essere vista come un sistema complesso che prevede l’interazione tra elementi diversi ma cooperanti tra di loro: il sistema di gestione aziendale, le persone e la tecnologia disponibile.

Soltanto se la tecnologia è al servizio delle persone e dei processi lavorativi è possibile garantire la sicurezza funzionale, l’integrità, l’affidabilità e la security dei sistemi di controllo e di conseguenza dei processi sottesi a questi ultimi. Questo assunto viene definito in modo chiaro nella parte generale della IEC, in particolare nella IEC 62443-1-1 in cui vengono definiti i confini di applicazione dell’impianto normativo e quali siano gli obiettivi specifici che vengono perseguiti.

Nell’ottica della definizione dei processi e dei sistemi di gestione aziendali la IEC 62443 definisce che deve essere realizzato un security program che rappresenta l’esplicitazione e l’implementazione di un sistema di gestione della sicurezza cyber (CSMS – Cyber Security Management System). Il security program, come definito nella IEC 624432-1, consiste nell’implementazione e manutenzione di quanto concorre alla riduzione di un rischio di tipo cyber in un IACS (Industrial Automation Control System) e quindi nella gestione e manutenzione della formazione ed informazione del personale, delle policies e procedure e delle soluzioni tecnologiche implementate.

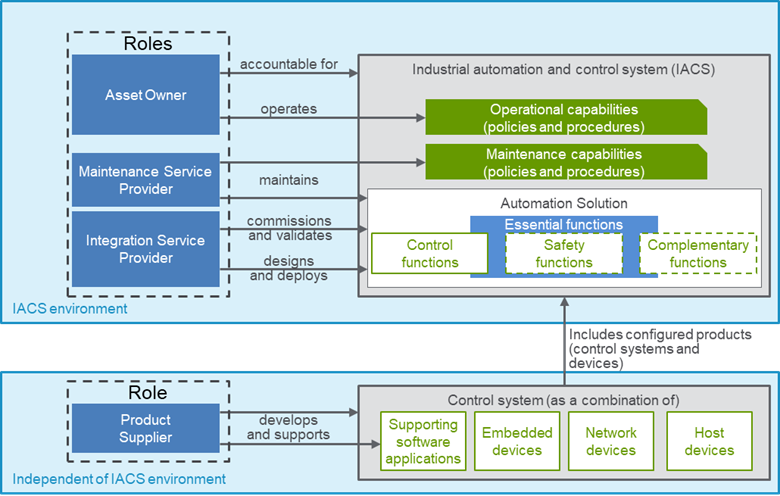

Altro punto cardine definito nella IEC 62443 è il periodo che deve essere preso in considerazione per la security; inoltre, è stato chiaramente identificato che il security program riguarda tutto l’intero ciclo di vita del prodotto/sistema/processo. Pertanto, la cyber security deve abbracciare l’intero ciclo di vita di un prodotto/sistema e questo porta alla definizione di tre differenti cicli di vita che tra di loro sono strettamente interconnessi e che coinvolgono figure professionali ed aziende diverse, che all’interno della IEC 62443 sono definiti come ruoli (asset owner, service provider e manufacturer).

Più in dettaglio:

Manufacturer è l’azienda ed il personale dell’azienda che ha in carico la progettazione, implementazione, realizzazione di un componente hardware o software che verrà installato ed entrerà in funzione in un sistema IACS

Asset owner è l’azienda ed il suo personale che gestisce ed è proprietario di un IACS

Service provider è l’azienda ed il suo personale che offre servizi all’asset owner sul IEACS, quali messa in servizio, implementazione, manutenzione e diagnostica del IACS.

Figura 1: Ruoli e funzioni demandate ai diversi ruoli per un IACS

Definiti i ruoli e definito che la security riguarda l’intero ciclo di vita è possibile identificare tre diversi cicli di vita che sono di competenza dei diversi ruoli citati:

Ciclo di vita legato agli aspetti relativi allo sviluppo di prodotti e di tecnologia che parte dalla fase di progettazione fino allo smaltimento sicuro passando attraverso lo sviluppo ed il test. Questa fase è in carico ai manufacturer ed i requisiti del security program sono specificati nella IEC 62443-4-1

A questo punto entra in scena il ruolo del service provider che concorre alla fase del ciclo di vita relativo alla messa in servizio e successivamente alla parte relativa alla manutenzione, agli upgrade ed alla gestione delle patch di sicurezza che si rendessero necessarie. I requisiti per il security program relativo a questa fase e quindi in carico al service provider sono contenuti nella IEC 61443-2-4

La terza ed ultima fase del ciclo di vita è rappresentata dalla conduzione e manutentzione dell’intero IACS da parte dell’asset owner. I requisiti per il security program dell’asset owner sono riportati nella IEC 62443-2-1

Prendendo in considerazione i contenuti richiesti per ogni security program e per ogni CSMS si parte dalla definizione di quanto richiesto al manufacturer per la definizione di uno sviluppo sicuro di prodotto, dove con prodotto si intendono:

Software

Dispositivi embedded

Host

Componenti infrastrutturali di rete

Un insieme degli elementi precedentemente definiti che dovrà essere inserito all’interno di un altro sistema per il corretto funzionamento

La norma di riferimento è la “Security for industrial automation and control systems – Part 4-1: Secure product development lifecycle requirements”. Questa definisce i requisiti di Sistema per avere lo sviluppo sicuro di prodotto da usarsi per un IACS .

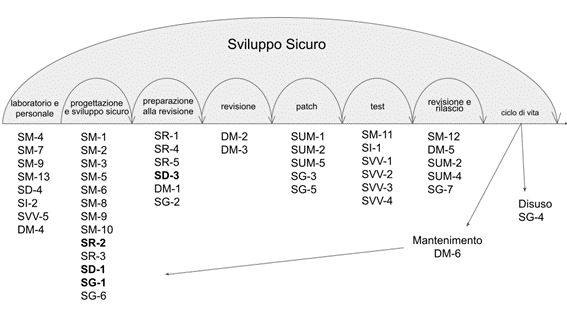

Le fasi che compongono il ciclo di vita di un prodotto sono le seguenti:

Definizione dei requisiti di sicurezza

Progettazione sicura

Implementazione sicura, incluso secure coding

Verifica e validazione

Gestione dei difetti

Gestione delle patch

Fine vita del prodotto

Per ciascuna di queste fasi vengono definite le caratteristiche che devono essere implementate e conseguentemente quali siano i processi, le procedure e le verifiche da portare a termine per poter considerare conclusa in modo sicuro una delle fasi del ciclo di vita del dispositivo.

I requisiti si suddividono per il laboratorio e per il singolo prodotto sviluppato:

Laboratorio è l’insieme delle persone, strutture ed attrezzature impiegate per lo sviluppo di un prodotto. Questo rappresenta il contesto di sviluppo di tutti i prodotti che si realizzeranno e le procedure implementate sono comuni a tutti i prodotti che vengono realizzati all’interno del contesto aziendale definito

Prodotto è il singolo dispositivo; vengono qui descritti i processi che devono essere applicati e documentati per lo specifico prodotto.

Figura 2: Rappresentazione del contenuto della IEC 62443-4-1

La norma IEC 62443-4-1 definisce i requisiti organizzati in otto pratiche, che rappresentano le fasi e gli elementi che devono essere considerati per arrivare ad integrare la sicurezza nel ciclo di vita di sviluppo di un dispositivo e quindi ottenere un ciclo di vita sicuro o secure lifecycle. Per ciascuna pratica vengono definiti, poi, i requisiti da implementare per soddisfare la specifica pratica.

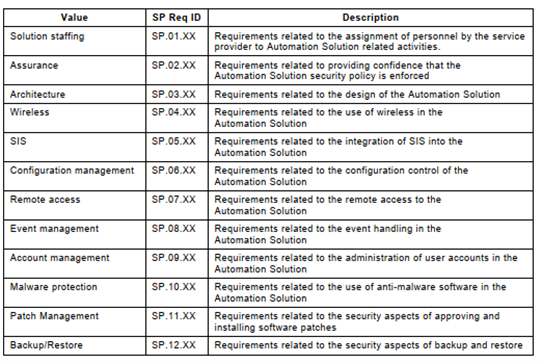

Passando ai requisiti del CSMS per i service provider, la norma di riferimento è la “Security for industrial automation and control systems – Part 2-4: Security program requirements for IACS service providers” ed anche in questo caso la struttura prevede diverse parti e caratteristiche che devono essere soddisfatte per poter definire i processi che devono essere individuati e valutati per l’intero processo e fase del ciclo di vita gestito in modo sicuro.

Gli elementi che vengono valutati, in questo caso, prevedono degli argomenti specifici che devono poter essere gestiti e conosciuti dai service provider, e vengono definiti come “topic”. In totale sono definiti 12 topic. I topic sono a loro volta dettagliati in “sub topic” che consentono di organizzare le competenze e le conoscenze più in dettaglio.

Figura 3: Definizione dei 12 topic della IEC 62443-2-4

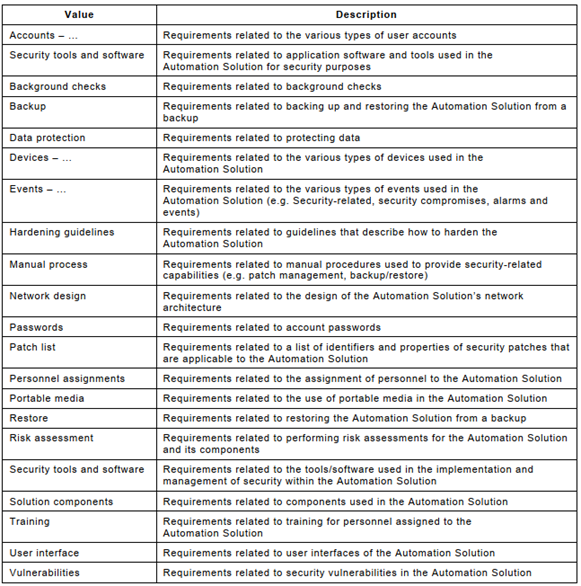

La documentazione del sistema di gestione dovrà essere organizzata e suddivisa secondo le diverse functional areas, che rappresentano le aree funzionali aziendali coinvolte nella definizione di policy e procedure. All’intero delle diverse functional areas vi saranno diversi topic da implementare e gestire.

Figura 4: Elenco delle functional areas coinvolte

Dall’analisi delle functional areas coinvolte emerge chiaro come siano presenti le tre componenti che concorrono alla security: personale (solution staffing), procedure (configuration management, event management, account management, patch management) e soluzioni tecniche e tecnologiche (architecture, wireless, SIS, remote access, malware protection, backup/restore).

L’ultimo tassello della gestione efficace della sicurezza riguarda quanto deve essere implementato a livello di CSMS da parte dell’asset owner. Anche in questo caso, come per gli altri due ruoli visti in precedenza, la definizione delle procedure prevede diverse fasi e coinvolge procedure, personale e soluzioni tecnologiche.

Rispetto agli elementi, nella gestione della sicurezza da parte dell’asset owner diventa cruciale e nevralgico come elemento di input dell’intero sistema di gestione della security la valutazione del rischio. In questo caso soltanto l’asset owner è in grado di valutare il rischio cyber a cui il proprio IACS è esposto e conseguentemente solo a valle della definizione del rischio è possibile andare a definire il sistema di security e conseguentemente andare a modellare l’intero sistema di gestione.

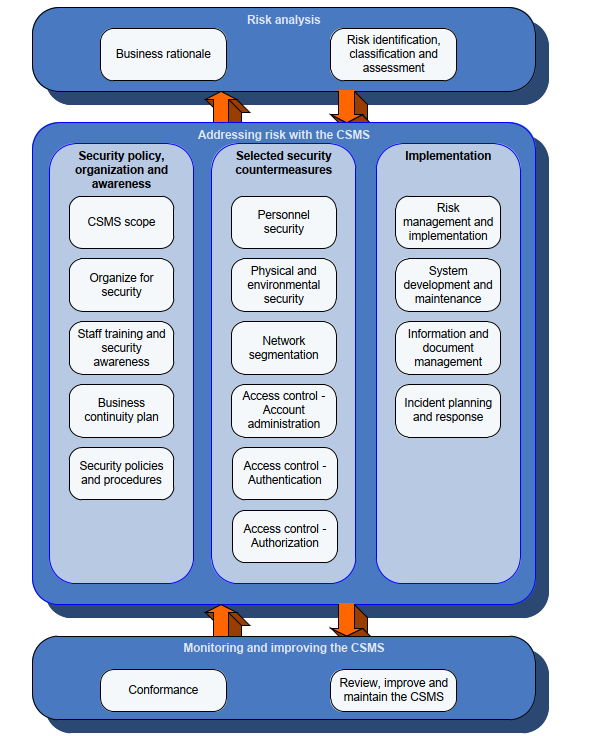

Figura 5: Elementi di un CSMS

Si vede come l’analisi del rischio vada a definire la struttura e la personalizzazione dei tre elementi che compongono il CSMS:

Policy, procedure e consapevolezza che definiscono la struttura base su cui si deve fondare la security dell’azienda:

Organizzazione per la sicurezza: ruoli, responsabilità e definizione dei compiti a livello di organigramma aziendale

Consapevolezza della security e programma di formazione del personale

Piano per la gestione della business continuity e dedizione degli elementi critici che devono essere salvaguardati in caso di attacco

Definizione del piano di sicurezza e sue procedure correlate, per poter conoscere che cosa sia necessario fare per ogni eventualità che viene a trovarsi e quali siano i comportamenti e le gestioni corrette da tenere in azienda al fine di contenere il rischio di tipo cyber

Definizione delle contromisure di sicurezza, qui vengono definite le soluzioni necessarie per gestire la sicurezza e quindi poter realizzare quanto richiesto dalla valutazione del rischio: che ogni evento abbia un rischio associato inferiore al rischio accettabile grazie all’implementazione di contromisure di sicurezza.

Sicurezza del personale: la scelta e la definizione del personale la cui responsabilità sia quella di esercire il sistema in modo sicuro

Sicurezza fisica ed ambientale, fare in modo che l’accesso fisico al sistema sia limitato unicamente alle persone che siano in grado di gestirlo e manutenerlo in modo sicuro

Segmentazione della rete, cioè andare a creare delle sottoreti che condividano il rischio di tipo cyber e renderle isolate dalle altre, così che in caso di attacco non vada persa l’intera rete ma solo una parte

Gestione degli accessi al sistema per gli operatori e quindi gestirne le autenticazioni e le autorizzazioni sulla base delle reali mansioni ed attività che il personale deve poter svolgere con il sistema.

Implementazione del sistema di gestione della security, in questa parte vengono definite le metodologie per poter implementare nel sistema quanto proveniente dall’analisi dei rischi e definito in modo puntuale nella parte della definizione delle contromisure.